照上篇所說

可以使用一般文字

echo This is a test file > myfile:hidden

也可以使用建好的文字檔

type text.txt > myfile:hidden

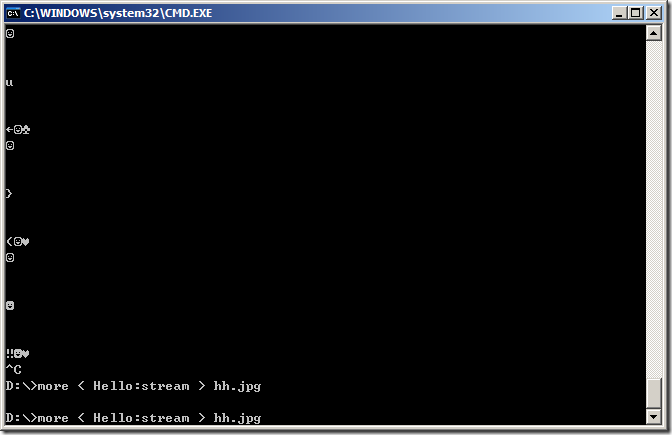

另外也可以使用notepad 來寫入 (不過跟console寫入的資料好像不同步?)

notepad.exe myfile.txt:hidden

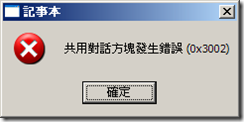

此時不能另存檔,他會說對話視窗錯誤(當然因為裡面有 :)

另外也可以對資料夾寫入ADS

c:\ads>echo This ADS is tied to the directory listing > :hidden

也就是不要加檔名

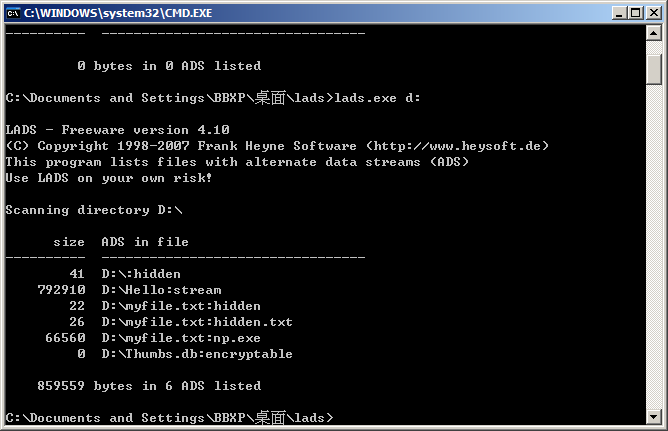

接著....不只能塞文字,甚至你可以塞一個二進制檔案

這邊我們塞入了 notepad

D:\>type c:\WINDOWS\NOTEPAD.EXE > myfile.txt:np.exe

另外在一般檔案右鍵內容中會有一個 Summary 的Tab ,這些資料也是寫進ADS 的,如果你本身沒有權限當然就不能寫入該檔,另外談到的是 Window File Protection 在你將同一個檔案覆蓋的時候,windows會問你要不要覆蓋,不過....他並不會考慮到ADS

(The System File Checker (sfc.exe) will verify that protected system files have not been overwritten, but will not detect ADSs.)

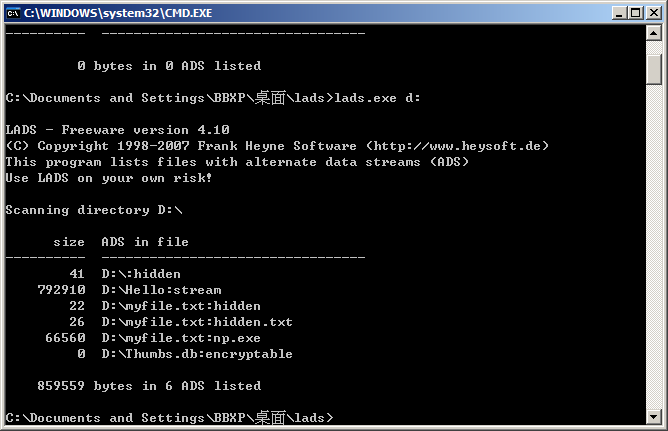

然而目前Window本身並沒有提供任何工具來處理這些事情,http://www.heysoft.de/Frames/f_sw_la_en.htm 這邊有一個工具是console模式的程式,可以使用這個程式來找出目錄或者檔案的ADS資訊

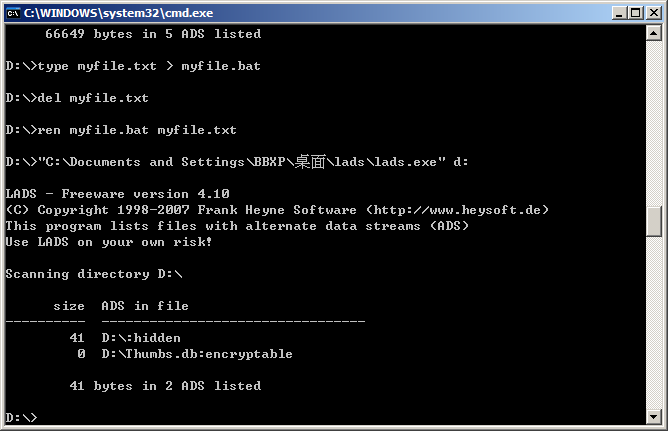

而ADS是一個NTFS 的檔案系統的介面之ㄧ,因此如果你將檔案移動到FAT32 or FAT 之類的檔案系統,這些ads 將會被移除,那該怎麼移除這些資訊呢 ?

當檔案使用 rename 或者 type 產生新的檔案都不會有ADS資訊

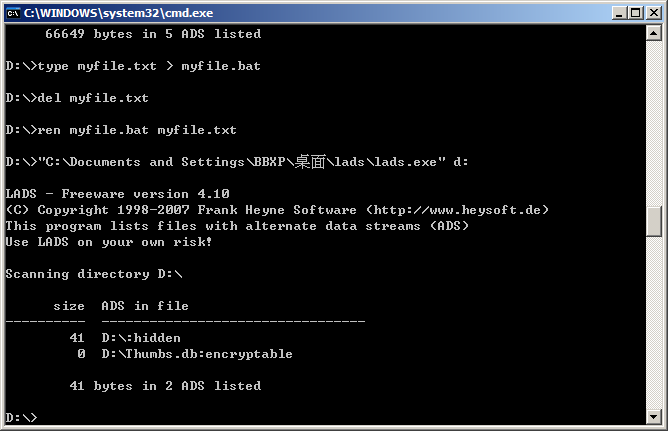

c:\ads>type myfile.txt > myfile.bat

c:\ads>del myfile.txt

c:\ads>ren myfile.bat myfile.txt

之後使用 lads 查看

果然del後ads也會隨檔案不見

執行ADSs ?!

剛剛塞了一個notepad 進去,那可以拿來執行嗎 ? 可以的,使用console裡面的start 指令(自行/?查一下)

他可以產生另一個console來執行

start myfile.txt:np.exe

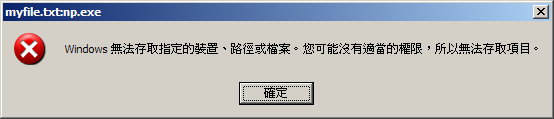

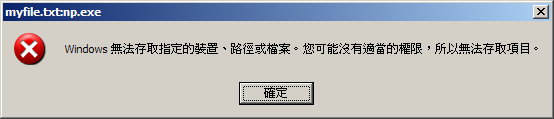

oop! 你會發現我在唬爛....會產生錯誤阿!?

原來在 非NT 主機上需要完整的路徑

start d:\myfile.txt:np.exe

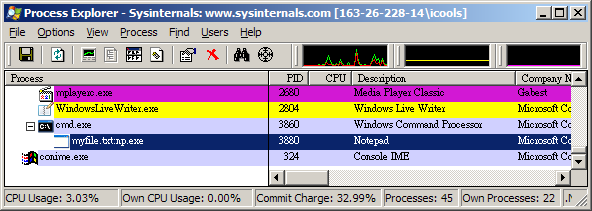

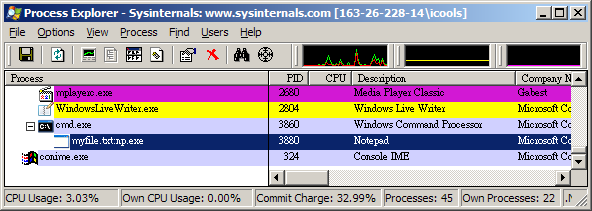

然而很有趣的你可以從工作管理員看到

他的執行檔就是這個名稱

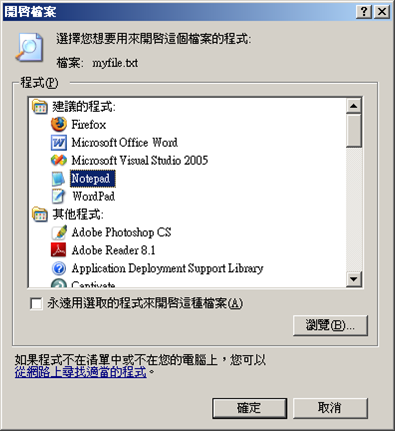

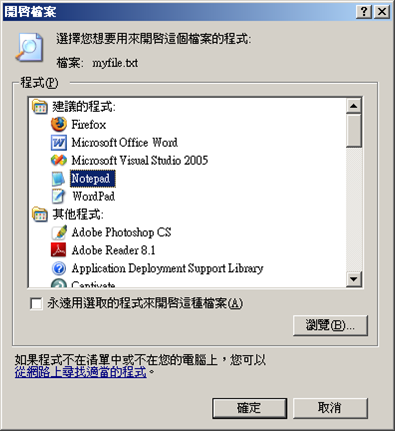

接著再桌面建立一個捷徑並且指向剛剛那個檔案 myfile.txt ,然後再把它的內容改為

d:\myfile.txt:np.exe ,原網站是說這樣就會成功執行,不過經過我的測試似乎是有問題的

作業系統會再將它改為來

另外也有說到可以在開始->執行當中使用

file:///D:/myfile.txt:np.exe

不過還是一樣的會有錯誤產生

我猜是不是微軟有修補這個問題 ?? 沒去查,不過應該是

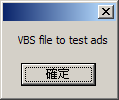

接著使用wscript 來測試

wscript -> window script

cscript -> console script

先寫一段script ,

MsgBox "This is VBS"

(原網站使用 ' 是錯誤的 )

接著寫入 myfile.txt:ads.vbs

來執行它吧

wscript myfile.txt:ads.vbs

是可以的(當然這是個文字而已)

以上參考 "The Dark Side of NTFS " by H. Carvery on 10/10/02

http://www.infosecwriters.com/texts.php?op=display&id=53

只是自己好奇查到這個,一邊測試順便寫一下結果

看起來 ADS 可以拿來藏資訊 ? 密碼 ?或者一些資料...

另一方面可以拿來幹壞事,不過不建議這麼做就是了

不過我還是不曉得為什麼要有這個功能(ADS),還是沒看到他是主要幹麻的 ? 只是為了寫入一些資訊給每個檔案 ? 類似檔頭的東西...

也可能 !! 因為這是NTFS檔案系統的特性,可能需要一些資訊來做為依據 ,下次有查到在po囉...